・ESXiホストのサーバ証明書を更新して、「無効な証明書エラー」「保護されていない通信エラー」を解消する方法を知りたい。

・具体的な手順を教えてほしい。

こういった疑問に答えます。

本記事の内容

- ESXi証明書の発行先が「localhost.localdomain」になっているので、実際のホスト名・ドメイン名に変更

- ESXiホストにSSH接続して、サーバ証明書を再構築

- 発行元の「VMware Installer」証明書を、クライアント端末(Windows10)の「信頼されたルート証明機関」に追加

この記事を書いている私は、某SIerに勤務しながら、

WEB系エンジニア・インフラエンジニアに憧れて、プログラミングおよびインフラ技術の勉強をしています。

こういった私が、解説していきます。

私が実機で試したコマンドや画像を載せて書いています。

記事の信頼性担保に繋がると思います。

- 本記事の内容

- ESXi 6.7u3のホストのサーバ証明書を更新して、「保護されていない通信」エラーや「無効な証明書」エラーを解消する方法

ESXi 6.7u3のホストのサーバ証明書を更新して、「保護されていない通信」エラーや「無効な証明書」エラーを解消する方法

ESXi 6.7u3インストール直後の状態

ESXi6.7u3をインストールした直後の状態で、ブラウザでHTTPSでアクセスすると、

以下のように「保護されていない通信」のエラーが表示されてしまいます。

httpsのところが取消線になってしまっています。

このままでも、ESXiにログインできるし、使うだけなら問題ないのですが、

「保護されていない通信」のエラーが表示されたままだと、気持ちが悪いです。

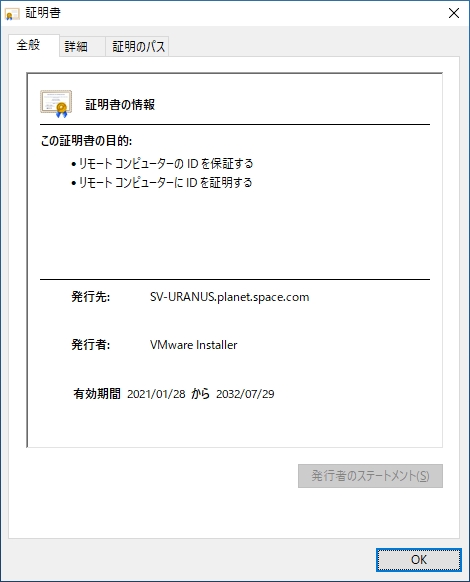

証明書の内容を確認すると、以下の通りでした。

今回はこれを解消する手順を紹介します。

大きく、以下の3つを行います。

- 発行先が「localhost.localdomain」になっているので、実際のホスト名・ドメイン名に変更する

- ESXiホストにSSH接続して、サーバ証明書を再構築

- 発行元の「VMware Installer」証明書を、クライアント端末(Windows10)の「信頼されたルート証明機関」に追加

手順①:ESXi6.7u3でホスト名・ドメイン名を変更

ナビゲータ>ネットワーク>TCP/IPスタック>デフォルトのTCP/IPスタック

アクション>設定の編集

ホスト名・ドメイン名・DNSサーバを設定

変更前

変更後

デフォルトのTCP/IPスタックの変更後の内容を確認

ナビゲータ>ホスト の画面でも変更後の内容を確認

全仮想マシンをシャットダウンしてから、ESXiをメンテナンスモードに変更して「再起動」

手順②:ESXiホストにSSH接続してサーバ証明書を再構築

/etc/vmware/ssl ディレクトリに移動

cd /etc/vmware/ssl

[root@SV-URANUS:~] cd /etc/vmware/ssl [root@SV-URANUS:/etc/vmware/ssl] ls -l total 20 -rw-r--r-- 1 root root 1050 Jan 28 12:34 castore.pem -rw-r--r-- 1 root root 3133 Jan 28 12:34 iofiltervp.pem -r--r--r-- 1 root root 229 Nov 23 2019 openssl.cnf -r-------T 1 root root 0 Nov 23 2019 rui.bak -rw-r--r-- 1 root root 1428 Jan 28 12:34 rui.crt -r-------- 1 root root 1704 Jan 28 12:34 rui.key -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_castore.pem -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_castore_old.pem -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_client.crt -r-------T 1 root root 0 Oct 11 2019 vsan_kms_client.key -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_client_old.crt -r-------T 1 root root 0 Oct 11 2019 vsan_kms_client_old.key -rw-r--r-T 1 root root 0 Oct 11 2019 vsanvp_castore.pem

デフォルトの「rui.crt」「rui.key」をバックアップしてローカルにダウンロード

mv rui.crt rui.crt.org

mv rui.key rui.key.org

[root@SV-URANUS:/etc/vmware/ssl] mv rui.crt rui.crt.org [root@SV-URANUS:/etc/vmware/ssl] mv rui.key rui.key.org [root@SV-URANUS:/etc/vmware/ssl] ls -l total 20 -rw-r--r-- 1 root root 1050 Jan 28 12:34 castore.pem -rw-r--r-- 1 root root 3133 Jan 28 12:34 iofiltervp.pem -r--r--r-- 1 root root 229 Nov 23 2019 openssl.cnf -r-------T 1 root root 0 Nov 23 2019 rui.bak -rw-r--r-- 1 root root 1428 Jan 28 12:37 rui.crt.org -r-------- 1 root root 1704 Jan 28 12:37 rui.key.org -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_castore.pem -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_castore_old.pem -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_client.crt -r-------T 1 root root 0 Oct 11 2019 vsan_kms_client.key -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_client_old.crt -r-------T 1 root root 0 Oct 11 2019 vsan_kms_client_old.key -rw-r--r-T 1 root root 0 Oct 11 2019 vsanvp_castore.pem

サーバ証明書ファイルを再構築

/sbin/generate-certificates

[root@SV-URANUS:/etc/vmware/ssl] /sbin/generate-certificates [root@SV-URANUS:/etc/vmware/ssl] ls -l total 28 -rw-r--r-- 1 root root 1050 Jan 28 12:38 castore.pem -rw-r--r-- 1 root root 3133 Jan 28 12:34 iofiltervp.pem -r--r--r-- 1 root root 229 Nov 23 2019 openssl.cnf -r-------T 1 root root 0 Nov 23 2019 rui.bak -rw-r--r-- 1 root root 1444 Jan 28 12:38 rui.crt -rw-r--r-- 1 root root 1428 Jan 28 12:37 rui.crt.org -r-------- 1 root root 1704 Jan 28 12:38 rui.key -r-------- 1 root root 1704 Jan 28 12:37 rui.key.org -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_castore.pem -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_castore_old.pem -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_client.crt -r-------T 1 root root 0 Oct 11 2019 vsan_kms_client.key -rw-r--r-T 1 root root 0 Oct 11 2019 vsan_kms_client_old.crt -r-------T 1 root root 0 Oct 11 2019 vsan_kms_client_old.key -rw-r--r-T 1 root root 0 Oct 11 2019 vsanvp_castore.pem

新しい、「rui.crt」「rui.key」ファイルが作成されました。

ESXiホストを再起動

reboot

手順③:発行元の「VMware Installer」証明書を、クライアント端末(Windows10)の「信頼されたルート証明機関」に追加

/etc/vmware/ssl/castore.pem をローカルにダウンロード

castore.pemの拡張子を「.crt」にリネーム

ローカルにダウンロードしたPEMファイルを、拡張子を変更して証明書ファイルとして開けるようにします。

castore.pem.crtをクライアント端末(Windows10)の証明書ストアにインストール(信頼されたルート証明機関)

リネームした証明書ファイルを開くと「証明書のインストール」ボタンがあるのでクリックします。

証明書のインポートウィザード画面が開きます。

保存場所は「ローカルコンピューター」を選択して「次へ」

「証明書をすべて次のストアに配置する」を選択して「参照」ボタンをクリック

「信頼されたルート証明機関」を選択して「OK」

「次へ」

「完了」

正しくインポートされました。

手順④:ブラウザでHTTPSアクセスしてエラーが解消したことを確認

「保護されていない通信」エラーが消えて、「鍵」マークが表示されました。

証明書の内容を表示して確認します。

証明書のパス

ナビゲータ>ホストの管理>セキュリティとユーザーの権限>証明書

でも、証明書の内容が確認できます。

以上で、ESXiのサーバ証明書を再構築して「保護されていない通信」エラーを解消することができました。